인생 첫 CTF에 도전해 보았습니다.

예비군 때문에 시간도 없었고 대회 막바지에 살짝 겉만 핥아본 거긴 하지만, 처음으로 포렌식 문제를 풀어보며 배운 게 있었기에 글을 작성합니다. ( 물론 대회가 끝난 이후에 작성하는 것입니다 )

사이트는 모두 영문으로 작성되어 있는데, 사진은 크롬으로 한글번역된 것이라 부자연스러울 수 있습니다.

확장자를 맞추는 문제입니다. 문제 파일명엔 확장자가 나와있지 않습니다.

문제 파일을 HxD 프로그램으로 열었습니다.

맨 앞에 있는 "FF D8 FF E0" 값이 보이시나요?

저건 "헤더 시그니처" 라고 하는건데, 확장자마다 값이 다릅니다.

FF D8 FF E0 값은 "JPEG" 파일을 의미합니다.

이렇게 시그니처를 확인하면 파일명에 확장자가 나와있지 않더라도 확장자를 확인할 수 있습니다.

답 : JPEG

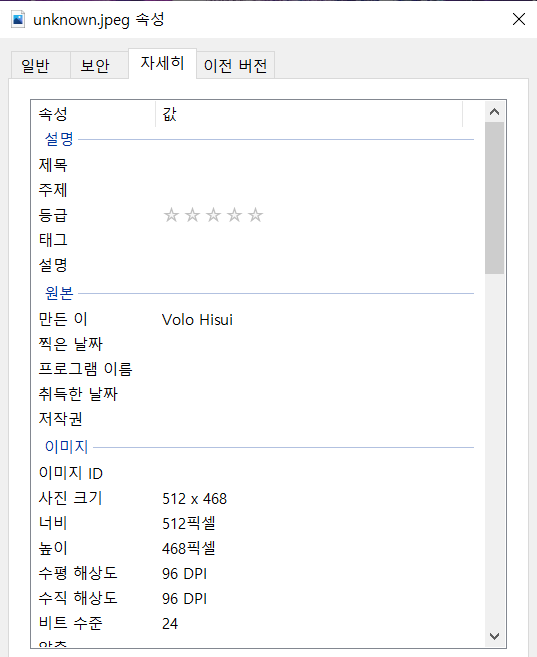

이 파일의 작성자 이름을 물어보고 있습니다.

파일명에 jpeg 확장자를 붙여 변경해주고, 오른쪽 마우스 클릭으로 파일 속성을 확인합니다.

자세히 탭을 누르면 "만든 이"를 확인할 수 있습니다.

답 : Volo Hisui

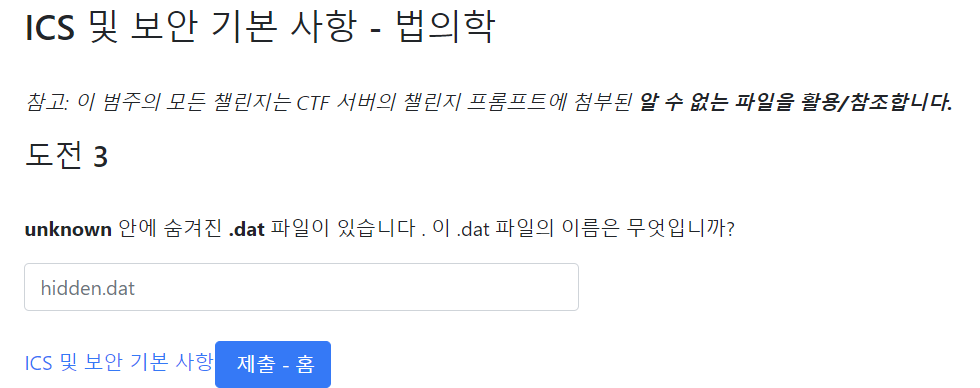

문제파일 안에 숨겨진 .dat 파일의 이름을 알아내야 합니다.

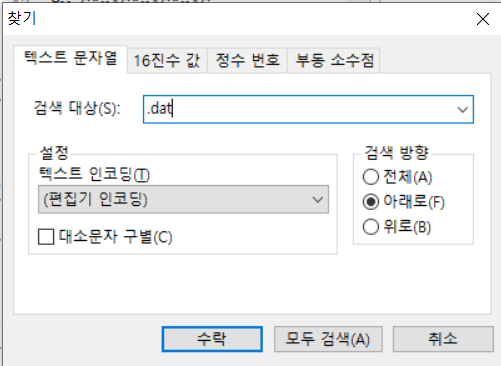

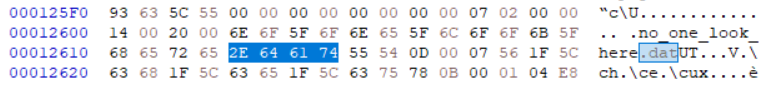

HxD 프로그램 위쪽에 찾기 기능을 이용해서 .dat 텍스트를 찾아봅시다.

텍스트 검색으로 .dat 을 찾겠습니다.

오른쪽 텍스트가 보이시나요? .dat파일을 찾았습니다.

답 : no_one_look_here.dat

숨겨진 .dat 파일에 저장된 문자열을 찾아야 합니다.

현재 문제 파일은, JPEG 파일과 .dat 파일이 섞여 있는 상태입니다.

.dat 파일의 내용을 정상적으로 조회하기 위해서는 두 파일을 분리해야 합니다.

JPEG의 "헤더 시그니처~푸터 시그니처" 부분을 제외한 나머지 부분을 분리하여 열어보겠습니다.

헤더 시그니처는 파일의 시작, 푸터 시그니처는 파일의 끝을 의미하므로, 이렇게 하면 JPEG파일만을 정확히 분리할 수 있습니다.

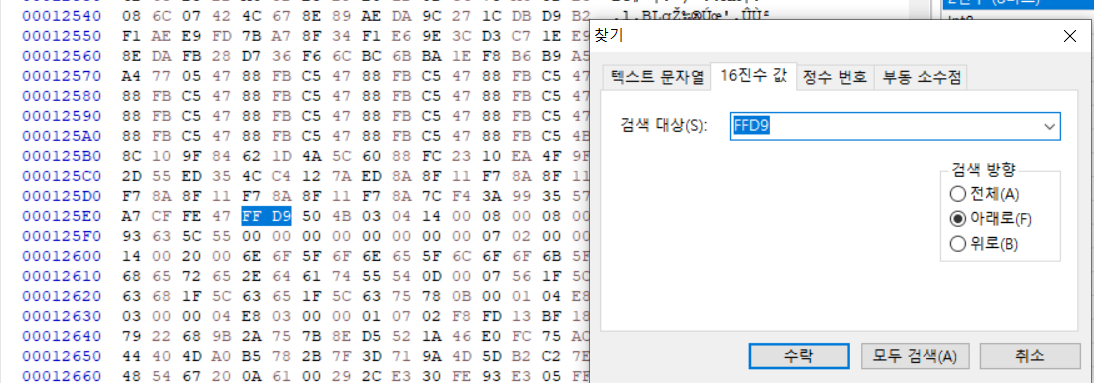

JPEG 파일의 푸터 시그니처는 "FF D9" 입니다.

찾기 기능을 이용해 푸터 시그니처를 찾아주었습니다. 여기까지가 JPEG 파일이니, 푸터 시그니처의 뒷부분부터 파일의 끝까지 복사하여 새로운 파일로 저장하겠습니다.

그러면 .dat 파일만을 조회할 수 있겠죠.

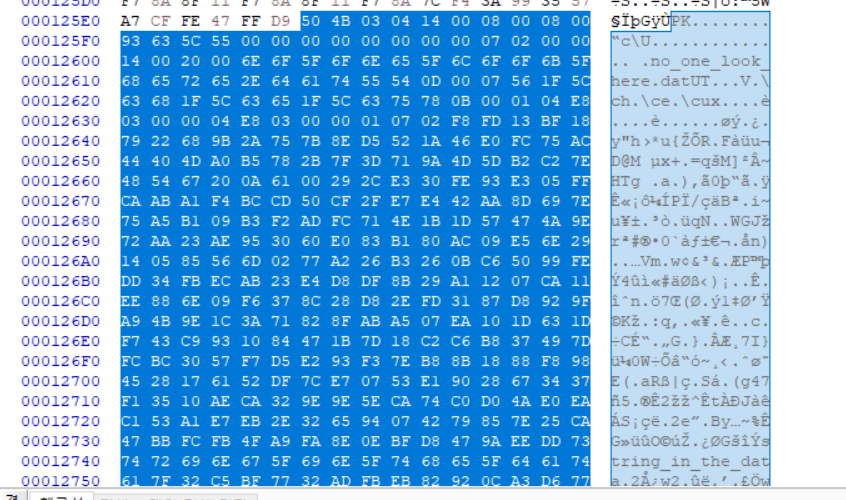

이렇게, 푸터 시그니처 뒤부터 파일의 끝까지 선택하여 복사합니다.

그리고, 파일 -> 새로 만들기 -> 우클릭 후 붙여넣기 삽입 -> 다른 이름으로 저장(.dat 확장자로)

이렇게 해 줍시다.

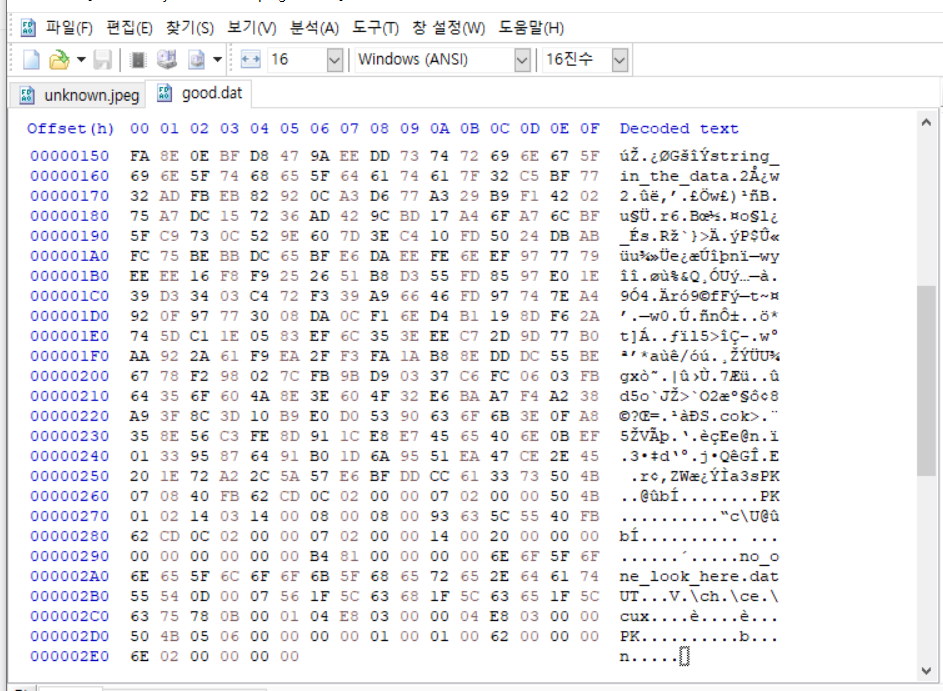

good.dat 이라는 새로운 파일을 만들었습니다.

이 파일을 확인해 봅시다.

notepad로 열었습니다.

가운데 tring_in_the_data 문자열이 눈에 띄네요. 하지만 이건 정확한 답이 아닙니다.

왜 s가 빠져 보이는 진 모르겠는데, 답은 string_in_the_data 입니다.

답 : string_in_the_data

이렇게 Forensics의 모든 문제를 해결하고 Flag를 획득하였습니다.

'Hacking > [CTF]CISA ICSJWG Spring 2023' 카테고리의 다른 글

| ICS & Security Basics - Data Encoding (0) | 2023.05.15 |

|---|---|

| ICS & Security Basics - Cryptography (0) | 2023.05.15 |