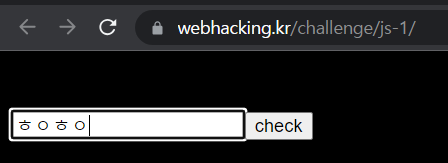

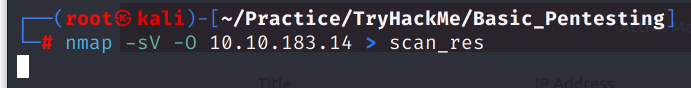

케이쉴드 주니어는 정보보안 전문가를 양성하는 교육 프로그램이다.난 케이쉴드주니어 8기 모의해킹반을 수료했고 그게 3년 전인데, 벌써 14기를 모집한다니 감회가 새롭다. 당시 나는 이제 막 정보보안 공부를 시작했던 터라, 머릿속 보안에 관한 지식들이 중구난방하게 정리되지 않은 채로 펼쳐져 있었다. 하지만 케이쉴드주니어 교육을 통해, 정리되지 않았던 보안 지식들이 하나로 연결되고 정리되는 느낌을 받았다. 내가 아무 생각 없이 공부한 OS, 애플리케이션, 네트워크, DB, 인프라 등등 많은 지식들을 공격자가 어떻게 악용하여 공격하는지, 그리고 그 공격을 어떻게 대비하고 방어하는지에 대한 하나의 큰 흐름을 이해할 수 있게 해준 좋은 경험이었다고 생각한다. 특히 모의해킹 실습을 진행할 때, 웹으로 공격을 시작하여..