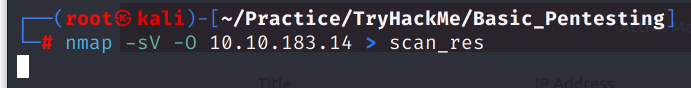

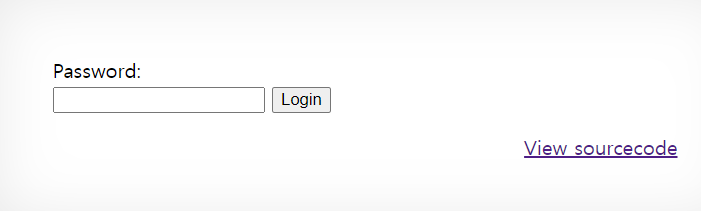

시스템해킹 워게임인 Narnia Level 0 문제입니다. 버퍼오버플로우가 사용된 문제입니다. 접속 후 홈디렉터리에는 특별한 게 없습니다. 워게임에서는 SetUID를 사용한 권한 상승이 많이 이루어지기 때문에, SetUID가 설정된 파일을 찾아보겠습니다. 소유자가 narnia1이며 SetUID가 설정된 파일을 찾았더니, 이 디렉터리를 발견했습니다. 이곳이 문제파일이 모인 디렉터리같네요. 우리는 narnia0이니, 실행할 수 있는 파일은 narnia0 뿐입니다. narnia0.c는 소스코드로 보이네요. 일단 실행해 보았습니다. val의 값을 0x41414141에서 0xdeadbeef로 바꾸라고 하는 것 같습니다. buf에는 현재 버퍼에 저장된 값을 보여주고 있고 val에는 val의 값을 보여주고 있습니다...