OhSINT 문제입니다. 공개출처정보(OSINT) 를 수집하여 해결할 수 있는 문제입니다.

Osint를 사용한 문제는 처음 풀어보는데 꽤 흥미로웠습니다.

가장 처음엔 문제 이미지 파일이 주어집니다.

이미지 파일의 메타데이터를 시작으로, 여러가지 공개출처정보를 통해 최종적으로 패스워드까지 획득하는 문제입니다.

이미지 파일을 먼저 다운받아 줍니다.

파일의 메타데이터를 확인(관리)하기 위해선 "exiftool"이 필요합니다. 없으신 분들은 다운받아 주시고 문제파일을 확인해 봅시다.

다른 부분은 평범한 메타데이터들 이지만, Copyright 부분을 확인해 보면

제작자가 "OWoodflint" 라는 것을 알 수 있습니다.

이 파일을 통해서 얻을 수 있는 유의미한 정보는 이것 뿐인 것 같은데요. 구글링을 해봅시다.

구글링을 하면 쉽게 찾을 수 있는 OWoodflint의 트위터 계정입니다. 일단 아바타(프로필사진)는 고양이이니, 첫번째 문제 답은 cat 이겠네요.

그리고 댓글에 자신의 와이파이 고유 Bssid를 적어놓았군요. 저 Bssid를 이용해서 위치를 추적해 봅시다.

Wigle.net을 이용하겠습니다.

wigle.net -> View -> Advanced Search 부분으로 오셔서 BSSID를 붙여넣기 해 주시고,

Query 버튼을 눌러 검색합니다.

찾았습니다. map 버튼을 눌러보면 위치를 알 수 있습니다.

런던입니다. 두번째 문제의 답은 London 이겠군요.

또한 바로 옆의 SSID 부분을 보시면 SSID값도 알 수 있습니다.

세번째 문제의 답은 UnileverWiFi 입니다.

그리고 다시 구글링으로 넘어갑니다. 여기서 얻을 수 있는 건 다 얻었습니다.

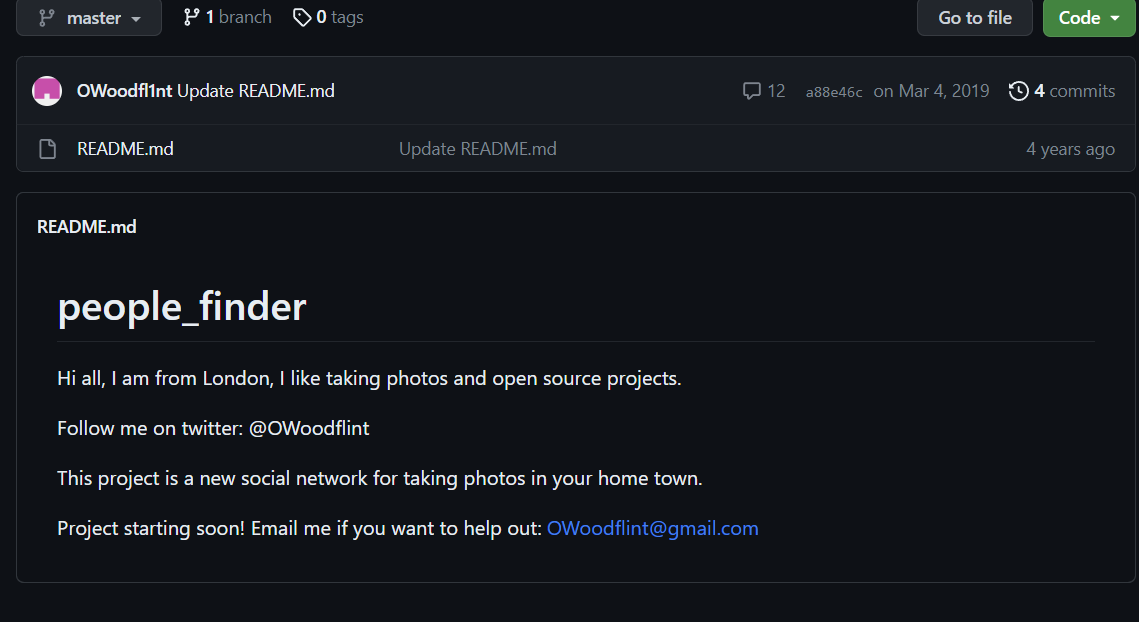

이번엔 OWoodflint의 github를 찾았습니다. 맨 아래에 이메일 주소가 작성되어 있네요.

네번째 문제의 답은 OWoodflint@gmail.com

다섯째 문제의 답은 github 입니다.

다시 구글링을 해봅시다.

이번엔 OWoodflint의 Wordpress 계정입니다.

적혀진 문구를 보시면... 지금 뉴욕에 와있다고 합니다.

따라서 여섯번째 문제의 답은 New York 입니다.

그리고 마지막 문제, 패스워드를 알아내야 하는데요.

밑부분을 살짝 드래그 해보면 숨겨진 패스워드가 드러납니다.

마지막 문제에서 뜬금없이 패스워드를 찾으라고 해서 막막했었는데, 이렇게 답을 숨겨놓았네요.

이렇게 OSINT(공개출처정보)를 사용한 문제인 OhSINT를 해결할 수 있었습니다.

'Hacking > [모의침투]TryHackMe' 카테고리의 다른 글

| TryHackMe[Overpass] (0) | 2023.06.01 |

|---|---|

| TryHackMe [Basic Pentesting] (0) | 2023.05.25 |

| TryHackMe [RootMe] (0) | 2023.05.23 |