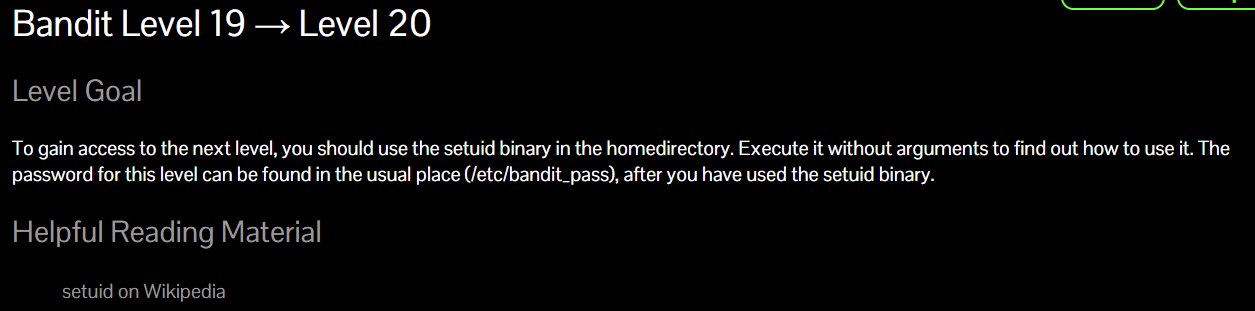

Bandit Level 19 입니다. password를 획득하려면, setuid binary 를 사용해야 한다고 합니다. 일단 홈 디렉터리를 확인해 볼까요? bandit20-do 파일을 발견하였습니다. 특이하게도 SetUID 권한이 적용되어 있네요. SetUID : 프로그램을 실행하는 동안, 실행한 계정이 누구든 파일 소유자의 권한을 얻게 됨 user(소유자)권한의 실행권한 부분에 s 또는 S가 있다면 SetUID가 부여된 파일입니다. ( 소문자 s는 x(실행권한) 도 함께 부여되어 있는 상태, 대문자 S는 x(실행권한)은 없는 상태 해당 파일은 소유자가 bandit20 이기 때문에, 실행하는 동안 bandit20의 권한을 얻게 되겠죠. 파일을 한번 실행해 봅시다. ./bandit20-do 실행은 실패했..