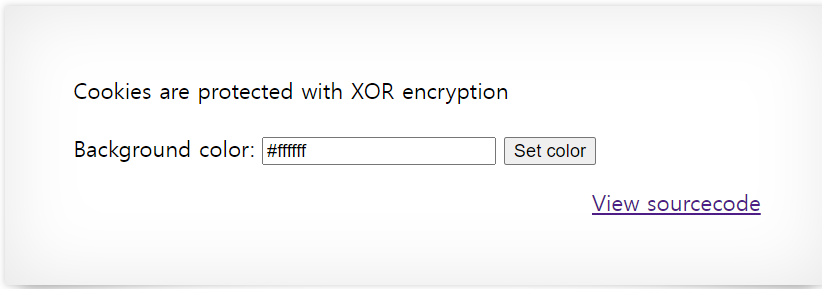

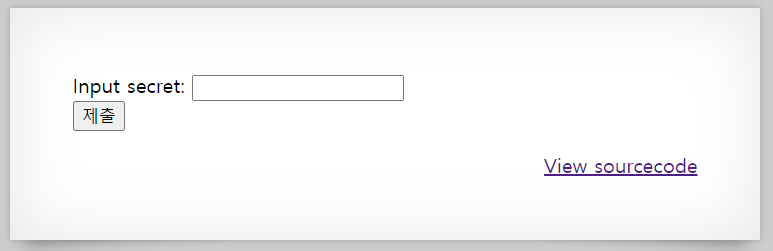

Natas Level 12 입니다. Level 12 메인 페이지 입니다. 업로드할 JPEG 파일을 선택하라.. 최대크기는 1KB 로군요. 1KB면 메모장에 글 몇줄만 써도 넘어버리는 작은 크기죠. 파일 업로드 기능을 이용해서 password를 찾아야 할 것 같네요. 소스코드부터 봐봅시다. 해당 문제 소스코드 입니다. 대충 보니.. 파일 크기를 제한하는 조건문과 랜덤한 문자열을 생성하는 함수도 보이네요. 하지만, 여기에 password를 출력하는 코드는 없네요. 그렇다는 건, 우리가 /etc/natas_webpass/natas13 파일을 직접 조회해야 한다는 걸 의미합니다. 일단 업로드 기능부터 직접 살펴봅시다. dd.txt 파일을 업로드 해보겠습니다. 해당 파일은 제가 만들었으며 메모장에 딱 한글자만 적..