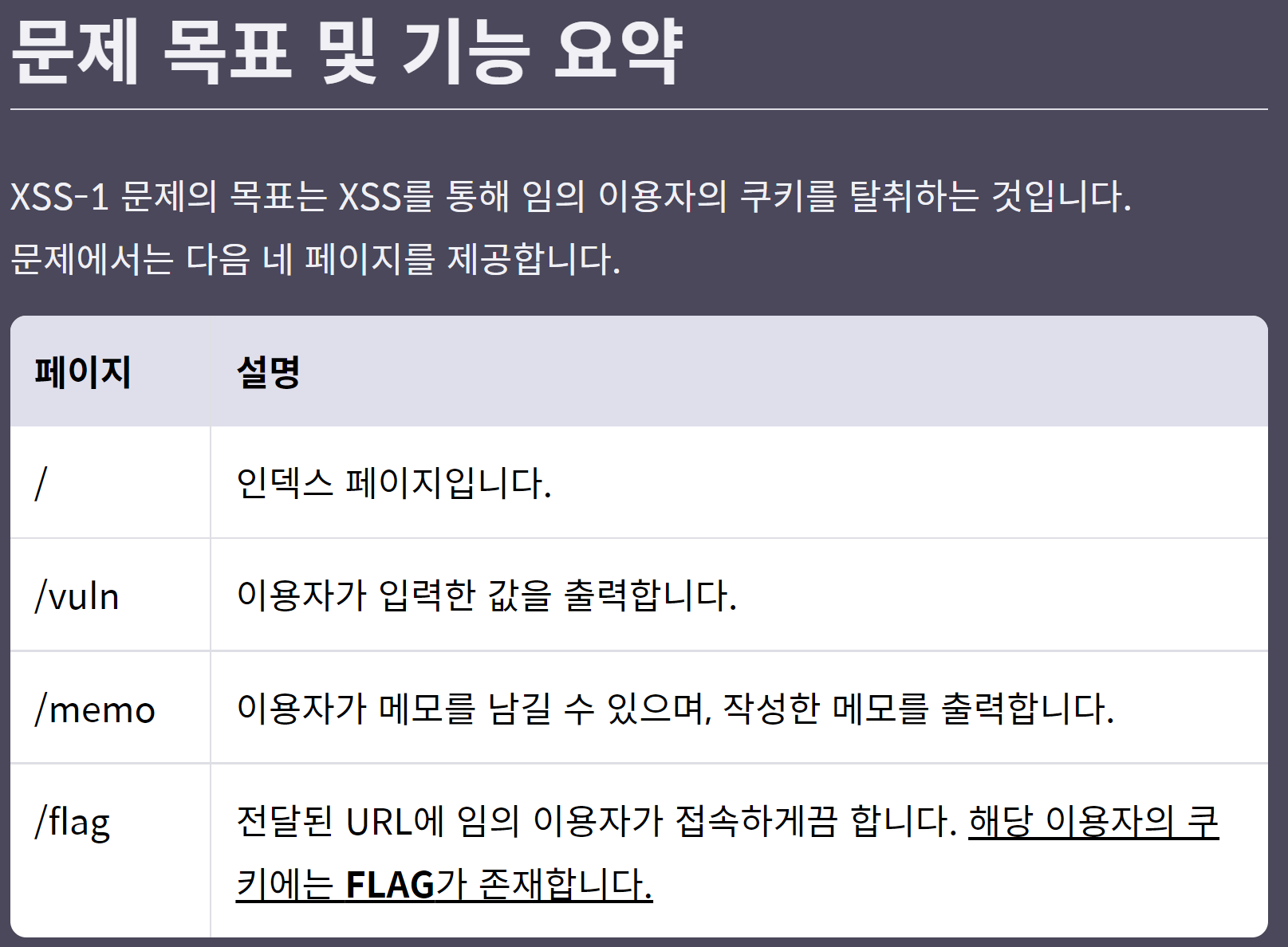

Natas Level 2 문제이다. Level 2 메인 페이지이다. "이 페이지에는 아무것도 없습니다" 음.. 일단 개발자도구부터 켜보자 보이는가 ? 문제 메인 페이지의 There is nothing on this page 문구와 함께 이미지 파일이 함께 삽입되어 있는 것 같다. 해당 주소로 이동해보았다. 이동 방법은, 메인 페이지 주소 뒤에 /files/pixel.png 를 그대로 붙이면 된다. 아무것도 없다. 하지만 files 디렉터리에 pixel.png 라는 파일이 지금 존재한다는 것은, 다른 파일도 존재할 수 있다는 것이다. 뒤에 pixel.png 경로를 지우고 files 디렉터리로 이동해 보았다. files 디렉터리 접근에 성공했다. 방금 우리가 본 pixel.png 파일과, 또 하나의 user..