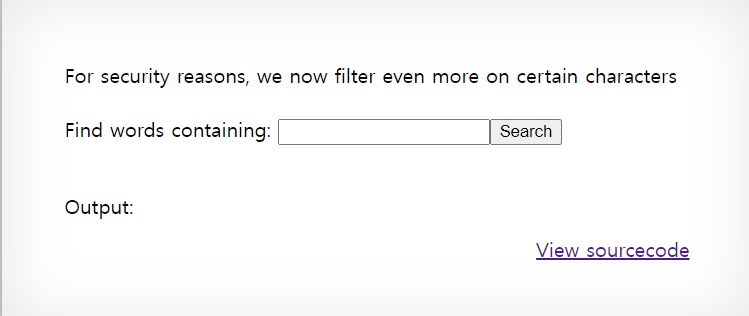

Natas Level 17 입니다. 15레벨과 비슷한 Blind SQL Injection 문제입니다. 메인 페이지 입니다. Level 15와 같이, 입력값과 일치하는 계정이 존재하는지 확인하는 기능입니다. 소스코드 입니다. Level 15와 전체적으로 완전히 같으나, 딱 하나 다릅니다. 바로 최종적으로 유저가 존재하는지 아닌지 알려주는 출력구문이 주석처리 되어 있습니다. 쿼리 오류도 마찬가지입니다. 즉, 우리의 입력값에 대한 서버의 반응을 전혀 알 수 없다는 것입니다. 무엇을 입력하든, 이렇게 아무것도 알려주질 않습니다. 아무것도 알 수가 없는데, 어떻게 해야 할까요? 소스코드를 보시면, 출력문이 주석처리 되어있을 뿐이지 기능 자체는 완전히 같습니다. 그렇다는 것은, 우리가 입력한 쿼리는 여전히 정상작동..