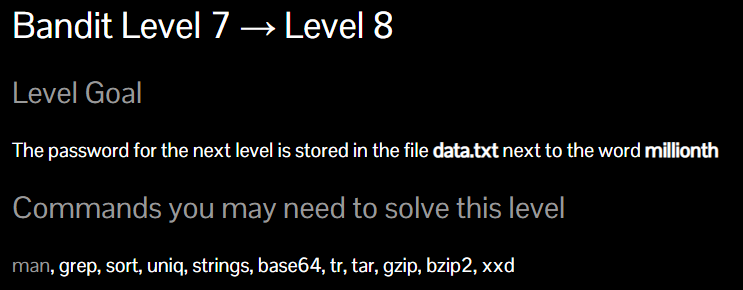

Bandit Level 16입니다. 포트 스캔이 나오는 문제였습니다. 31000 ~ 32000 사이의 localhost 포트에 현재레벨 password를 입력하면 다음레벨 password를 획득할 수 있습니다. 먼저 열린 포트를 스캔한 후, SSL을 사용하는 포트를 찾아야 합니다. 정답이 되는 1개의 서버를 제외하곤, 나머지 포트는 송신값을 다시 되돌려 준다고 합니다. 이 특성을 이용해 찾아보도록 하죠. nmap -p 31000-32000 localhost nmap : 포트 스캔에 활용되는 명령어 -p 31000-32000 : 스캔할 포트 설정 localhost : 현재 시스템 localhost의 31000~32000 사이 포트를 스캔해라 명령어 실행 결과, 5개의 포트가 검색되었습니다. 이 중에서 어떤..