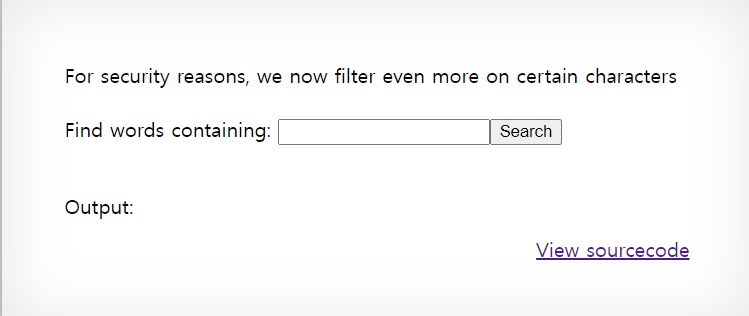

Natas Level 16 입니다. command injection 기법을 이용한 문제입니다. 이번 문제입니다. 보안상의 이유로, 더 많은 문자를 필터링 하고 있다고 합니다. 해당 폼엔 사용자가 입력한 단어를 찾아주는 기능이 있습니다. 소스코드입니다. 예전에 나왔던 grep 문제에서, 필터링이 한층 업그레이드 되었군요. [ ; | & ` \ ' " ] 문자들을 필터링 하고 있고 ( 웬만한건 다 필터링 하는군요 ) grep 명령문에서, 입력값이 \"$key\" 형태로 더블쿼터로 묶여 있습니다. 이래선 개행문자를 이용한 우회도 먹히질 않죠. 우리가 무슨 입력값을 어떻게 넣든 간에, 반드시 grep dictionary.txt 의 인자로 들어가게 됩니다. 우리는 해당 명령문을 정상적으로 이용하면서 답을 찾아내야..