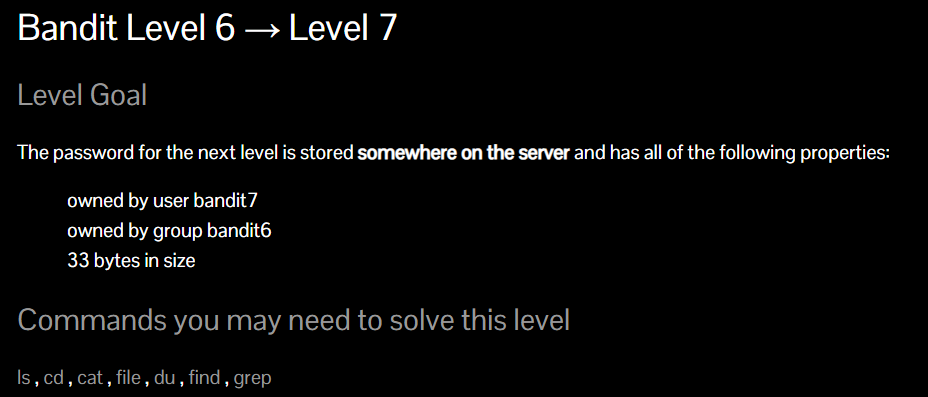

Bandit Level 6 입니다. password는 서버 어딘가에 저장되어 있다고 합니다. password 파일의 특징은, 1. 소유자 bandit7 2. 소유그룹 bandit6 3. 파일크기 33byte 이라고 합니다. 이번엔 inhere 디렉터리가 아닌, 시스템 전체 어딘가에 있다고 하네요. 홈 디렉터리엔 아무것도 없군요. find 명령어로 찾아야 할 것 같습니다. find / -user bandit7 -group bandit6 -size 33c 2>/dev/null -exec cat {} \; / : 루트 디렉터리 이하(시스템 전체)에서 찾아라 -user bandit7 : 소유자가 bandit7 -group bandit6 : 소유그룹이 bandit6 -size 33c : 파일크기가 33byte 2..